Emotetの脅威とは

Emotetの脅威とは

Emotetの感染数と被害について

2020年に入り減少傾向にあったEmotetの攻撃が、7月中旬ごろから再開し、9月以降さらに活発になりました。

攻撃の再開に伴い、IPA情報セキュリティ安心相談窓口への問合せ件数は、前四半期の1件に対して308件と急増しています。

相談件数の推移

Emotet に感染し、メール送信に悪用される可能性のある

.jpアドレスの推移(外部からの提供観測情報)

なぜEmotetはこれほどまでに感染力が高いのか

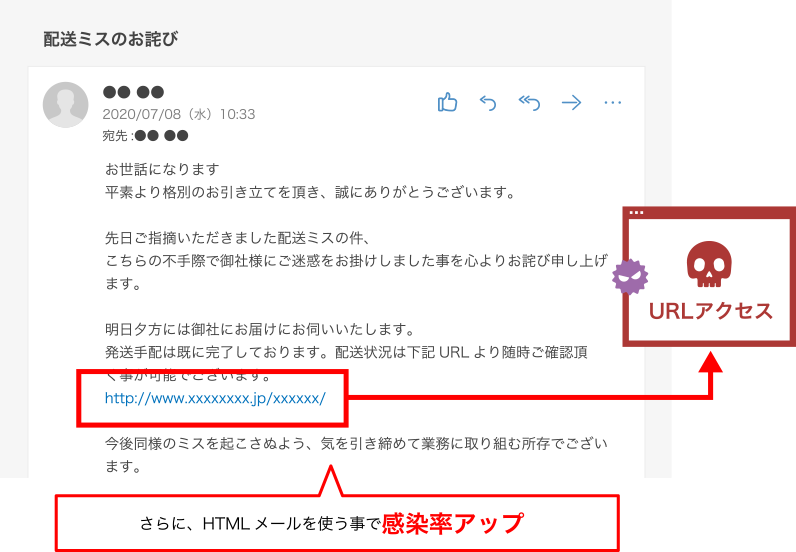

それは「成りすましが巧妙で騙されやすい」点にあります。

Emotetは感染端末内にある「正規のメールのやり取りや実在のメールアドレス」を盗み、

それらを流用した成りすましメールを送信する事で感染を拡大します。

相手からすれば自分がやり取りしている人から、実際のメールに返信が来たような形でメールが届くので、

怪しいメールだとは思えないのです。

どのようにしてEmotetに感染するのか

多くは添付ファイルとして送られてくるWord文書ファイルのマクロを有効にすることで感染します。

添付されたWord文書ファイル実行時に表示される「コンテンツの有効化」ボタンを押してしまうと、ファイル内に埋め込まれているマクロが実行され、インターネット上から悪意のスクリプトがダウンロード&実行され、Emotetへ感染します。

少しでも不審だと感じているメールであれば、不用意に「コンテンツの有効化」ボタンを押すことはないでしょう。

しかし、自分がやり取りしているメールの続きになっていて不信感を感じていない状態ですから多くの人がこの「有効化」ボタンを押してしまい、

被害に繋がっています。

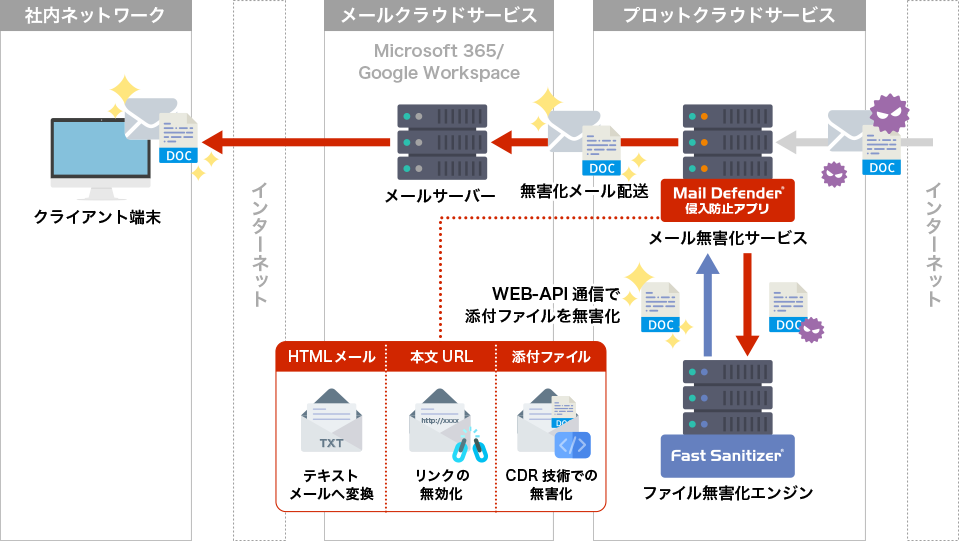

侵入で主に使われる武器は「メール」

「メール」を使った初期感染手法は、大きく2つのタイプに分類できる

URLアクセス型

本文中のURLへアクセスさせ、ウイルスへ感染させる手法

添付ファイル型

添付ファイルを開封させ、ウイルスへ感染させる手法

Emotetの感染力が強いのは、そのメールが

攻撃だと気づかせない偽装能力

にあるといえます。

(その人にとっては)不審なメールではないから、

不審なメールの「コンテンツの有効化」ボタンを押すな!と

周知しても意味がありません!

イメージ参考:(IPA Webサイト https://www.ipa.go.jp/security/announce/20191202.htmlより)